Pomiar jakości usług – PingPlotter

![]() Jak wspomniałem w poprzednim wpisie, chciałbym napisać krótko jak można ocenić jakość usługi jaką niewątpliwie jest nasz domowy Internet. Oczywiście zawsze możemy skorzystać z szerokiej oferty dostępnych stron internetowych, które pozwolą szybko dowiedzieć się jaka jest na przykład szybkość naszego łącza. Przykładów jest wiele. Sam, żeby na szybko sprawdzić co w trawie piszczy korzystam z serwisu speedof.me. Ważne jest jednak aby technologia wykorzystana do budowy takiej strony sama nie wpływała na pomiar. Poza tym zawsze powinniśmy mieć możliwość zmierzenia:

Jak wspomniałem w poprzednim wpisie, chciałbym napisać krótko jak można ocenić jakość usługi jaką niewątpliwie jest nasz domowy Internet. Oczywiście zawsze możemy skorzystać z szerokiej oferty dostępnych stron internetowych, które pozwolą szybko dowiedzieć się jaka jest na przykład szybkość naszego łącza. Przykładów jest wiele. Sam, żeby na szybko sprawdzić co w trawie piszczy korzystam z serwisu speedof.me. Ważne jest jednak aby technologia wykorzystana do budowy takiej strony sama nie wpływała na pomiar. Poza tym zawsze powinniśmy mieć możliwość zmierzenia:

- opóźnień (najczęściej za pomocą pomiaru RTT – Round Trip Time)

- szybkości wysyłania

- szybkości pobierania danych

Bardzo ważne jest aby serwis testujący wyraźnie określał z jakim serwerem testowym będziemy się łączyć. Inaczej będzie wyglądał pomiar do serwera stojącego, dajmy na to w Krakowie a inaczej do takiego z Nowego Jorku. Można temat analizować bardziej szczegółowo ale moim zamiarem jest przedstawienie narzędzi, które każdy użytkownik może sam zainstalować na swoim komputerze a co ważniejsze, które pozwolą ustalić przyczyny słabej jakości usługi.

Pierwszym w cyklu jest program dla środowiska Windows o nazwie PingPlotter. W wersji demo będzie działał 30 dni a to wystarczająco dużo aby sprawdzić jakość naszego łącza. Tradycyjnie już nie chcę opisywać jak instalować i używać tej aplikacji. To może zrobić każdy sam. Chciałbym natomiast zwrócić uwagę na jej cechy szczególne, które powodują, że jest w pewnym sensie wyjątkowa.

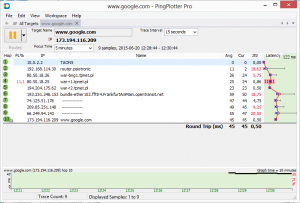

PingPlotter, jak sama nazwa wskazuje, wykonuje pomiar przy pomocy protokółu ICMP. Innymi słowy pozwala zmierzyć czas podróży pakietu ICMP do wybranego węzła (serwera, komputera, ogólnie – hosta) i z powrotem (wspomniany wcześniej RTT). To trywialne zadanie można również wykonać przy pomocy wbudowanego w system programu o nazwie ping.exe. Niemniej PingPlotter daje nam więcej. Dzięki niemu możemy na bieżąco śledzić stan łącza przez dłuższy czas. W połączeniu z wizualizacją pomiarów (rysunek poniżej)

pozwoli zobaczyć gdzie znajdują się potencjalne wąskie gardła w naszym połączeniu. Analiza staje się tym ciekawsza im dłużej będziemy obserwować stan łącza. Przykładowy pomiar całodobowy pozwoli wychwycić artefakty, które są kompletnie niedostrzegalne przy jednorazowym sprawdzeniu czy wybrany serwer odpowiada. Zachęcam do zabawy z tym narzędziem.

MG

Tagi: aplikacje, QoS, Windows