Linux Debian ELTS

Linux Debian to niewątpliwie jedna z bazowych dystrybucji, przynajmniej do tej pory tak zawsze pisano na rozmaitych wiki – pozostałe dwie to rodziny RedHat i Slackware. Osobiście bardzo ją lubię, w głównej mierze za prostotę i dosyć logicznie poukładany system operacyjny. Od wielu lat twierdzę, że dużo łatwiej nauczyć się dobrze posługiwać Debianem niż MS Windows (sic!). W wersji instalacji sieciowej można za pomocą kilku komend dostać naprawdę dobrze skrojony system i co ważne bez zbędnych dodatków. Dla porównania w Ubuntu, które wykorzystuje Debiana już nie jest tak wydajnie.

Czy istnieją jednak jakieś niedogodności Debiana, a być może wady? Świat byłby zbyt piękny gdyby istniał ideał. Jak się zapewne domyślacie musi być coś co denerwuje nawet tak oddanych użytkowników jak autor tego wpisu. I rzeczywiście można wymienić zapewne kilka ułomności, z których mi najbardziej przeszkadza cykl wydawniczy kolejnych wersji. A w zasadzie jego długość (bądź krótkość żeby być bardziej precyzyjnym).

Debian przede wszystkim stara się być bardzo stabilny. Zatem wszelkie nowości pojawiają się z dużym opóźnieniem w stosunku do innych dystrybucji. Najpierw każdy z pakietów jest testowany a dopiero później – jeżeli wszystko będzie w porządku według deweloperów – włączany do głównego repozytorium. To zajmuje sporo czasu. Co dwa lata pojawia się nowe główne wydanie a wsparcie przewidziane jest na trzy. Jeśli wybierzemy wersję hmm… długowieczną tzw. long life LTS to otrzymamy aktualizacje do pięciu lat od momentu debiutu. Można powiedzieć, że ten sposób dystrybucji jest optymalny ale dobrze wiadomo, że trzy lata potrafią minąć bardzo szybko. Wsparcie kończy się nagle. Nowe pakiety nie pojawiają się w repozytorium a my zostajemy z przeterminowanym serwerem. Prawdę mówiąc jeżeli utrzymujemy jeden taki serwer to wymiana systemu może być pracochłonna ale stosunkowo bezbolesna. Aktualizacji typu distroupgrade dystrybucji nie polecam. Raz tak zrobiłem i bardzo żałowałem. Inaczej sprawa wygląda jeśli hostów z przestarzałym Debianem mamy kilka lub kilkanaście.

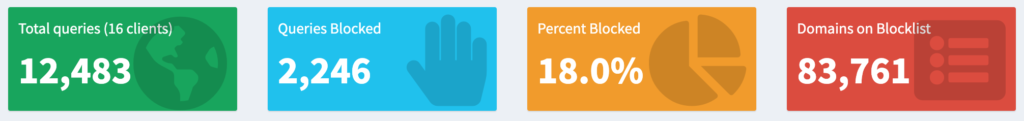

Wychodząc naprzeciw potrzebom sysopsów w dużych sieciach serwerów niektórzy dostawcy oprogramowania oferują swoje repozytoria, które pozwalają przedłużyć życie naszych węzłów poza wsparcie LTS. Naprawdę warto poszukać w sieci. Przykładem z mojej praktyki jest Debian Jessie, którego wsparcie skończyło się 30 czerwca 2020 roku. Okazało się jednak, że jest dosyć popularna dystrybucja (a admini dosyć leniwi) i społeczność zaczęła pracować nad alternatywnymi repozytoriami.

Mamy pierwszy kwartał 2022 roku, dwa lata po terminie a nadal wychodzą aktualizacje. Jednak należy ich szukać na stronie (czyli jak wspominałem poza oficjalnym źródłem):

https://deb.freexian.com/extended-lts/

Projekt nazywa się Debian Extended LTS (ELTS) i jest odpowiedzią na zapotrzebowanie rynku. Zupełnie inną sprawą jest pytanie czy jest to właściwy sposób rozwiązania problemu? Z różnych względów zapewne nie. Ale potrzeba i lenistwo są matką wynalazków. Zatem jeśli nie widzisz innego wyjścia to możesz użyć ELTS ale pamiętaj, że również to repozytorium przestanie być kiedyś używane.

MG

Tagi: Debian, konfiguracja, Linux